CDR技術の紹介

CDR(Content Disarm & Reconstruction)技術の概要

デジタル文書の使用が爆発的に増加する中、セキュリティの脅威も増加しています。

特にメール添付ファイル、ファイル共有サービス、クラウドストレージなどを通じた悪意のあるファイルの侵入は主要な攻撃ベクトルとして浮上しています。

このようなファイルベースの攻撃は、単にウイルスを検出する従来の方法だけでは十分に対応することが困難です。

今や文書の構造自体を�安全に復元するアプローチが求められています。

従来の方法の限界

- 従来のシグネチャベースの検出方式は亜種マルウェア、ゼロデイ攻撃に脆弱

- *シグネチャ:マルウェアの固有のコードパターンや特徴を識別するための識別子

- *ゼロデイ攻撃:セキュリティの脆弱性が発見された時、その脆弱性に対する対策が講じられる前に行われる攻撃

- 従来の行動ベースの検出はサンドボックス回避技術に脆弱で、実行前の脅威ブロックが困難

- *行動ベースの検出:システムの動作を分析して悪意のある活動の有無を判断する方式

- *サンドボックス:プログラム/コードが保護された領域で動作し、システムが不正に操作されるのを防ぐセキュリティ形態

- 文書、画像、PDFなどの非構造化データは構造が複雑でデータ量が膨大なため、従来のセキュリティシステムでは処理が困難

🔍 従来のセキュリティ技術との比較

| 項目 | アンチウイルス / サンドボックス | CDR |

|---|---|---|

| 動作原理 | シグネチャ / 行動ベースの検出 | ゼロトラストベースの除去・再構成 |

| ゼロデイ対応 | 検出失敗の可能性 | 実行前の除去で対応 |

| 処理速度 | 遅い(行動分析で複数のステップが必要) | 高い(脅威要素のみ静的に�除去) |

| システム負荷 | 高い(VM実行、行動分析など) | 低い(検出なしで脅威要素除去) |

| ユーザー体験 | オリジナルそのまま配信 | マクロ、スクリプトなど脅威機能の除去 |

✅ 検出失敗や回避技術の影響なし

✅ 常に「クリーンな結果物」を提供

CDRとは?

CDR技術はワクチンのようにファイルを単純に隔離したり削除するのではなく、

ファイル内部のすべてのアクティブコンテンツ(例:マクロ、スクリプト、リンクなど)を除去し、安全な形態に再構成する方式です。

📌 CDRとは? 文書ファイル内の脅威要素を除去(Disarm)した後、

**安全なコンテンツのみを抽出して文書を再結合(Reconstruction)**する技術

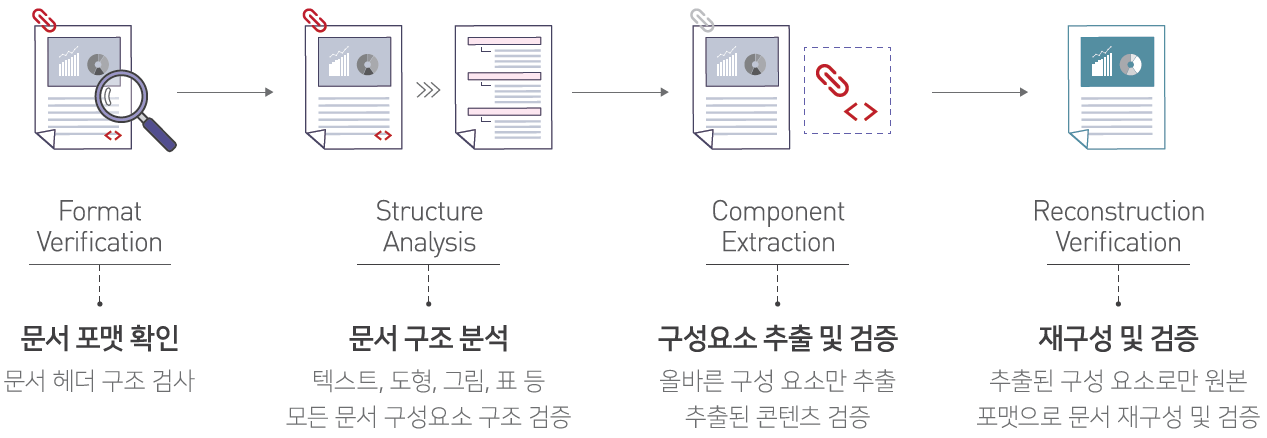

- フォーマット検証と構造分析 → ファイル形式が正しいか、異常要素がないか確認

- コンテンツ抽出と無害化 → テキスト、画像などだけを残し、マクロ、スクリプトなどを除去

- 再構成と配布 → オリジナルと類似したフォーマットで安全に再作成

例:

- Word:マクロ除去後テキスト・表のみ再結合

- PDF:JavaScript除去、画像・テキストのみ維持

- 画像:隠されたコード除去後新しい画像として再生成

SHIELDEX CDR技術の主な利点

- ゼロトラストベースの先制的セキュリティ

- 検出失敗自体を根本的にブロック:悪意の有無に関係なくすべてのアクティブコンテンツ(マクロ、スクリプト、リンクなど)を除去して脅威自体を除去

- シグネチャ、行動分析不要:未知の脅威(ゼロデイ、亜種マルウェアなど)にも対応可能

- 無害化された安全な複製を提供:セキュリティソリューションの検出率や更新周期に依存しない

- 高速な処理速度と高性能

- 仮想マシン、サンドボックス実行プロセスなし:初期静的解析後再構成のみ実行するため高速でシステム負荷が少ない

- クラウドベースのサービスとも容易に連携:API通信提供で拡張性に優れる

- ユーザー体験(UX)を低下させずにセキュリティを維持

- オリジナルと類似した形態で文書を再構成:フォント、レイアウト、書式を維持して可読性を確保

- テキスト・表・画像など核心コンテンツを維持:文書の本来の情報伝達力はそのまま

- セキュリティポリシーの自動化と運用効率の向上

- 事前定義されたポリシーに従い自動処理:許可フォーマット指定、機能除去レベル調整が可能

- 管理者承認/例外処理ポリシーの併用が可能:業務特性に合わせて柔軟な運用

- シグネチャDB管理、脅威フィードなどの維持コスト削減:AV、サンドボックスと比較して長期運用コストが低い

- 多様なシステム連携と互換性

- メール、Web、ネットワーク連携、クラウドなど複数環境をサポート

- Office、PDF、HWP、JTD、画像など多様なフォーマットを処理